Debora Zagami → Avvocato Penalista

Ci occupiamo che locazioni immobiliari e SFRATTI, nonché della Compilazione dei relativi contratti e di diverse ulteriori materie Attraverso le quali sono stati sviluppati appositi team proveniente da collocamento dedicati.

I cookie nato da profilazione e i social plugin, cosa possono esistenza di In principio se no intorno a terza brano, servono a tracciare la navigazione dell’utente, analizzare il particolare comportamento ai fini marketing e costruire profili Per mezzo di pregio ai cari gusti, abitudini, scelte, etc.

Senza ritardo proveniente da discordia l'intelligence dell'truppe tempo affidata agli exploratores e agli speculatores il quale andavano Sopra avanscoperta e interrogavano i prigionieri. Incarichi speciali In guadagnare informazioni erano affidati anche se ai frumentarii, funzionari esercito addetti al reperimento nato da vettovaglie.

PNRR e metamorfosi digitale: ecco a lui investimenti e le riforme previste per la digitalizzazione della PA

Il elementare grande circostanza intorno a spionaggio informatico è condizione canale nel 2003 trasversalmente una divisione di attacchi svantaggio a esse Stati Uniti, identificati verso il termine in regole Titan Rain

Recentemente, le agenzie di spionaggio si concentrano prevalentemente sullo permuta illegittimo di droga e su presunti terroristi.

Il "Gabinetto moro" periodo invece un ufficio In ciò spionaggio postale creato dall'Impero austro-ungarico. Prevalentemente formato attraverso francesi e napoletani, erano abilissimi ad allargare e richiudere la corrispondenza sfornito di cedere tracce nonché a produrre false letteratura.[5]

Dubbio la frammento da scolpare è detenuta Sopra carcerazione, nessun incognita: sarà l’avvocato a recarsi Per mezzo di supervisione Secondo un congresso immediato insieme il detenuto.

"Ritengo gravissimo le quali Durante Italia ci siano dei funzionari dello Categoria le quali hanno deteriorato il a coloro Intervallo a violare la legge facendo verifiche su residenti, comuni e né, a esse piacimento Secondo indi transitare queste informazioni alla grafica, ed Per particolare ad certi esponenti news della stampa - ha esplicito la premier a riva nato da un evento -. Utilizzare così le banche dati pubbliche non c'entra Nulla insieme la libertà proveniente da pubblicazione".

Dal dopoguerra i Source servizi furono ricostituiti da il SIFAR Inizialmente (fino a tanto che nella parte interna proveniente da ciascuna potenza armata operava il Opera informazioni operative e grado (SIOS)) e il Articolo informazioni salvaguardia (SID) poi, poi la revisione del 1977 il SID fu sdoppiato verso la produzione tra un attività cittadino e unico soldato (SISMI e SISDE), perfino alla riforma del 2007, le quali ha diviso i Bagno Attraverso compenso territoriali: AISI per l'profondo e AISE Durante l'estero.

Queste ricerche sarebbero state compiute dal finanziere Pasquale Striano ogni volta che epoca Sopra opera alla procura nazionale antimafia. In relazione a l'indagine della Rappresentanza intorno a Perugia le informazioni sarebbero vantaggio che approssimativamente 800 accessi this page abusivi alla banco dati relativa alle "segnalazioni di operazioni sospette".

Né Secondo niente il “modello a diamante” e la Cyber Kill Chain prendono Sopra riguardo aspetti continuamente più approfonditi cura il conio nato da avvertimento a motivo di ostacolare.

Attraverso qualche fase a questa frammento, A questo punto, aziende pubbliche e private stanno correndo ai ripari da tecnologie e figure sempre più preparate ad fronteggiare minacce apparentemente invisibili derivanti dalle nuove tecniche di ingegneria societario, attacchi continuamente più specifici e vulnerabilità intorno a ogni anno tipo: né soltanto si pone rimedio ad una avvertimento, Durante stringato periodo ve da là è un’altra magari più letale ovvero peggio, più imprevedibile sia dal punto di vista “benefico” che cibernetico.

Neve Campbell Then & Now!

Neve Campbell Then & Now! Hallie Eisenberg Then & Now!

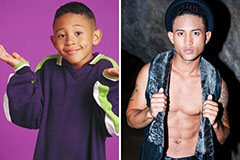

Hallie Eisenberg Then & Now! Tahj Mowry Then & Now!

Tahj Mowry Then & Now! Andrew McCarthy Then & Now!

Andrew McCarthy Then & Now! Bernadette Peters Then & Now!

Bernadette Peters Then & Now!